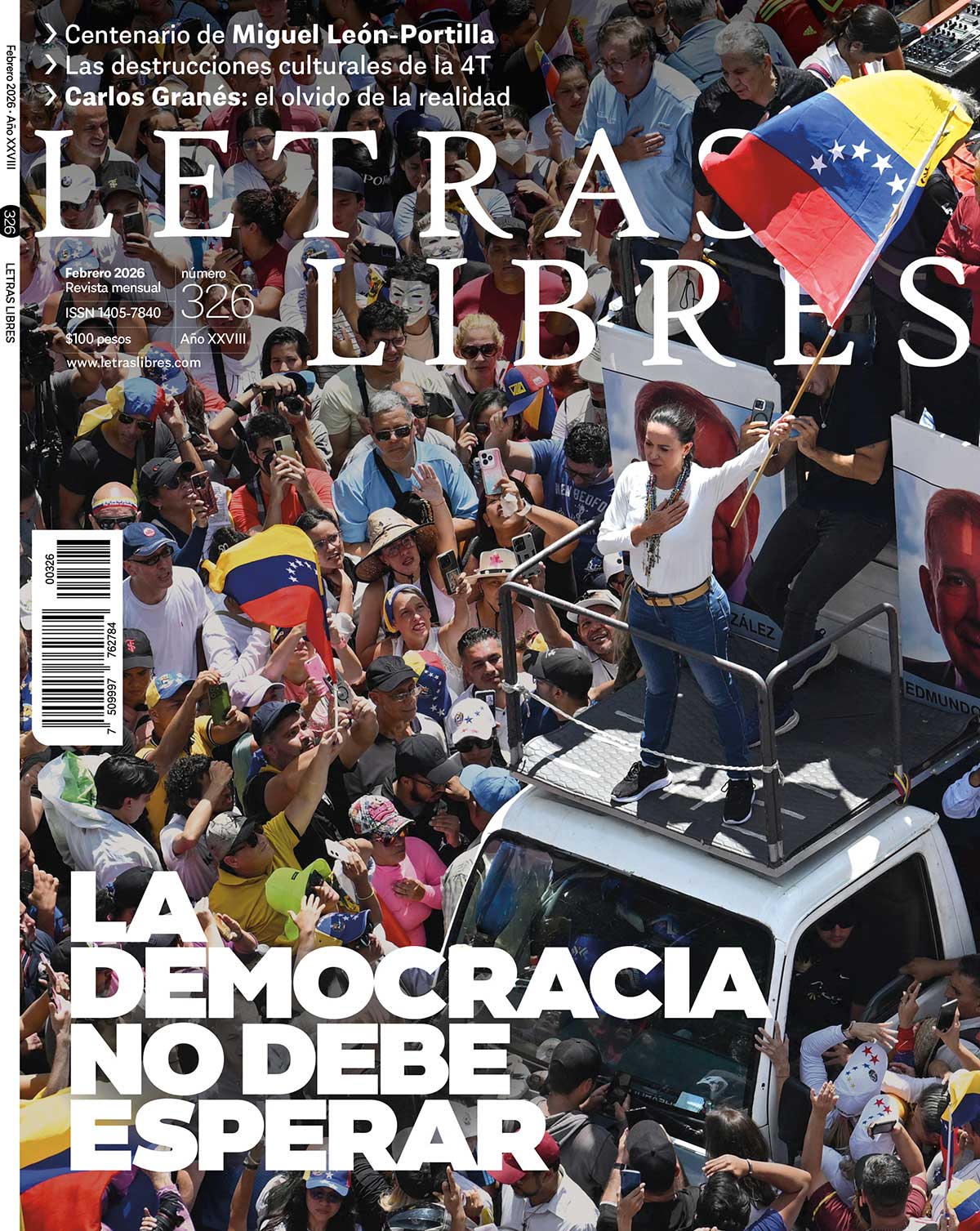

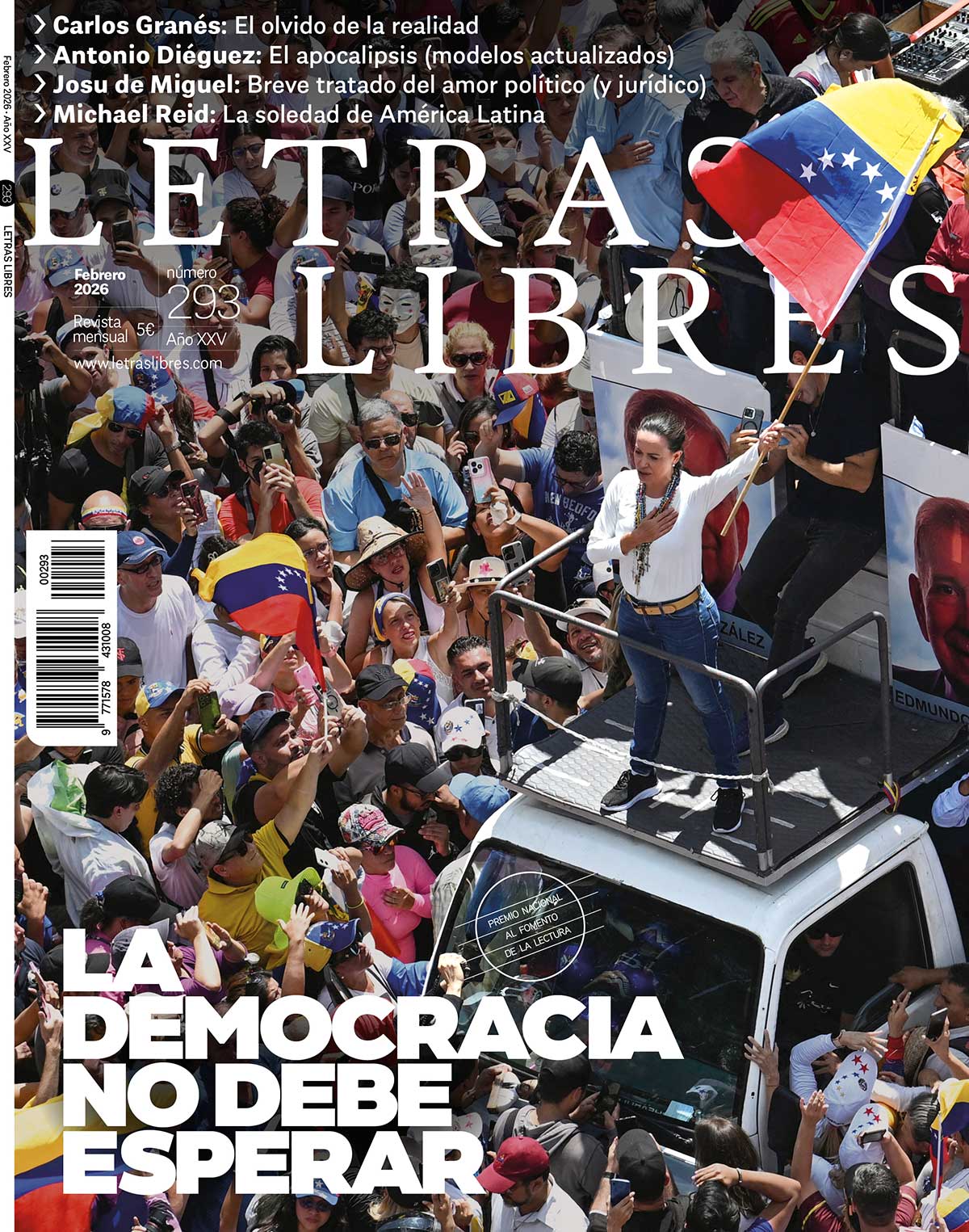

El 15 de julio, Twitter fue víctima de un “ataque coordinado de ingeniería social” que comprometió algunas de las cuentas de más alto perfil de la red social –incluyendo las de Barack Obama, Elon Musk, Bill Gates y Kanye West– para lanzar una estafa con criptomonedas dirigida a los seguidores de esos usuarios. Los estafadores terminaron con múltiples cuentas y más de 120 mil dólares en pagos no rastreables en bitcoin, una cantidad que no parece importante en comparación con el daño ocasionado a la marca de Twitter.

Esta fue una irrupción particularmente llamativa, pero, a fin de cuentas, fue tan solo una más dentro de una cadena de incidentes de ciberseguridad que han ocurrido en compañías de alto perfil y pequeñas por igual. Aunque los avances en la seguridad cibernética han endurecido la infraestructura de TI y han hecho cada vez más difícil hackear los sistemas de manera remota, los delincuentes tienen una forma lógica de evadir estas medidas: apuntar hacia los empleados que ya están dentro de los sistemas. Esta ni siquiera fue la primera ocasión que Twitter fue víctima de un ataque de ingeniería social. En agosto de 2019, el director general de Twitter, Jack Dorsey, fue víctima de un tipo diferente de ataque de ingeniería social conocido como “SIM swapping” (duplicación de tarjeta SIM). En ese incidente, Dorsey perdió brevemente el control del número de su teléfono celular personal y su cuenta de Twitter después de que los hackers utilizaron su información personal, que incluyó conocimiento sobre la compañía de servicios de telefonía celular que utiliza, para transferir el control de su número a los hackers. Desde luego que esto no solo ha ocurrido a Twitter. A principios de este año, Barbara Corcoran, de Shark Tank, estuvo a punto de ser víctima de una estafa por 400 mil dólares, cuando los atacantes hicieron un perfil de su organización, obtuvieron información básica de contactos y se hicieron pasar por su contador para ejecutar una transferencia electrónica fraudulenta. Ninguna organización es inmune –desde la Agencia Central de Inteligencia hasta la criptomoneda Classic Ether– los atacantes continúan buscando maneras de aprovechar la vulnerabilidad humana para evadir las medidas de seguridad.

Los atacantes buscan maneras de convencer o engañar a los empleados para que les ayuden a lanzar un ataque que traspasa las medidas de seguridad que deben impedir la penetración desde el exterior. Utilizan ardides que involucran la confianza para invadir el “sistema operativo” humano, más que medios técnicos para infiltrarse en los sistemas de computación.

Existe más de una docena de tipos de ataques de ingeniería social. Los más comunes son los correos electrónicos falsos de “phishing”, en los cuales se envía un mensaje que supuestamente proviene de un colega o administrador, en el que se pide que se restablezca una contraseña o se solicita ayuda para tener acceso a un sistema. Parece un favor rápido para alguien en apuros, pero puede darle a los delincuentes acceso desde adentro.

Este es un problema muy conocido en el mundo de TI, y es de difícil solución. No basta con capacitar a los empleados para que reconozcan los mensajes falsos. En muchos casos, estos mensajes son indistinguibles de los reales, incluso para los sistemas de computación. El problema fundamental tiene que ver con los datos. Hay un océano inmenso y creciente de información allí afuera sobre cada uno de nosotros, que está disponible para el público y se puede obtener fácilmente en Internet. Estos datos representan una guía para los intrusos, les ofrecen muchos detalles acerca de las personas, desde el tipo de acceso que pueden tener a los sistemas de una compañía hasta su estilo de escritura. Esta información, con frecuencia recolectada de forma automática, permite a los hackers generar llamadas telefónicas, correo electrónico, mensajes de texto y publicaciones en redes sociales que son personalizados y pueden engañar hasta a veteranos de la ciberseguridad. Por ejemplo, una fotografía de unas vacaciones familiares publicada en redes sociales puede ayudar a un hacker a hacerse pasar por el vacacionista de manera creíble en un correo electrónico. Cuando se envía el correo electrónico con suficiente detalle desde una dirección personal conocida (tal vez vinculada a la cuenta de esa red social) simulando el lenguaje de las publicaciones y otras comunicaciones, en el que se solicite que los fondos se transfieran a un tercero –tal vez a un proveedor que haga mención de una relación con la compañía–, puede parecer totalmente normal.

En el caso de Twitter, se rastreó el origen de la irrupción inicial hasta el acceso del hacker a un canal de mensajería interno en Slack. El conocimiento de la estructura corporativa de Twitter y las funciones y estilos de comunicación de sus empleados posiblemente ayudaron a que la intromisión fuera más efectiva y sirvieron para planear y ejecutar la intromisión.

Parte del problema es que los datos públicos son mucho más útiles para los hackers de lo que la mayoría de las personas se da cuenta. Una investigación básica en las redes sociales y Google puede revelar información personal suficiente para que un hacker establezca contacto y diseñe planes para engañar a una persona. Esta práctica, comúnmente conocida por los expertos como reconocimiento cibernético, está detrás de más del 90 por ciento de las intromisiones exitosas, según un reporte de Verizon.

Es probable que ese número no baje pronto, en especial debido a que la covid-19 ha complicado este problema al obligar a los empleados a trabajar desde su hogar. Los ataques de ingeniería social ya dependen de la comunicación remota –por supuesto, resulta mucho más difícil adoptar la apariencia de un amigo o colega confiable cuando se está cara a cara.

El New York Times reportó que un enigmático personaje conocido como “Kirk”, pudo haber sido el cabecilla del ataque de Twitter. Aunque todavía no se conoce cuáles tácticas de ingeniería social se implementaron para tener ese primer acceso original, el plan de Kirk definitivamente incluyó el reconocimiento. Además de eso, el ataque pudo haberse articulado a través de un empleado que fue sobornado, engañado o coaccionado, o un empleado descontento en la compañía pudo haber encontrado a un cómplice para cometer el delito en el exterior. Cada método de ataque se basa en datos: encontrar la información de contacto adecuada, saber por quién hacerse pasar y cómo… o hasta perfilar la base de empleados para saber quién puede ser más valioso (como los usuarios con privilegios de mayor nivel) y quién puede ser el más vulnerable (aquellos con información personal expuesta, como ubicación, pasatiempos, información de contacto, etc.)

La inversión que el mundo ha hecho a lo largo de muchos años para tener una infraestructura de seguridad más sólida ha sido importante, y continuará creciendo a medida que recurrimos más a la tecnología para apuntalar cada aspecto de nuestras vidas. Un reporte reciente pronostica que entre 2017 y 2021 el gasto en seguridad cibernética sobrepasará el billón de dólares de manera acumulada. Pero mientras sigamos pensando en la seguridad solo como una función de los sistemas que desarrollamos y relacionada esencialmente a su infraestructura, tal vez perdamos de vista el elemento más importante: los puntos más vulnerables dentro de las compañías son los individuos que se encuentran en la intersección de nuestras redes, dispositivos y aplicaciones.

La siguiente generación de herramientas de seguridad cibernética debe centrarse en la higiene cibernética, permitir saber de forma activa cuál información acerca de la compañía y sus empleados está disponible de manera pública, y encontrar formas de reducir o desactivar esa huella, para proteger no sólo a las compañías, sino también la privacidad e integridad de cada individuo.

Este artículo es publicado gracias a la colaboración de Letras Libres con Future Tense, un proyecto de Slate, New America, y Arizona State University.

es experta en ciberseguridad y socia operativa de Energy Impact Partners.